E-time | the software company

Apertura nuova sede – Capurso (Bari)

Siamo felici di annunciare l’apertura della nuova sede di Capurso (Bari). La nuova sede andrà ad affiancare quella principale di San Martino Buon Albergo (Verona) e permetterà ad E-time di essere ancora più presente sul territorio nazionale. Per tutte le comunicazioni e richieste di informazioni rivolgersi alla sede di Verona: Tel. +39 045 8780289 email: info@e-time.it

Di seguito l’indirizzo della nuova sede di Bari:

Via Stazione, 55

70010 – Capurso (Bari)

Rexpondo: la nuova suite di servizi ((OTRS)) CE!

Nasce ufficialmente Rexpondo, l’area E-time dedicata allo sviluppo e implementazione di servizi specifici per il software OTRS. I servizi erogati:

- Consulenza

- Formazione

- Personalizzazioni

- Supporto

L’esperienza acquisita dall’azienda negli anni lavorando su diversi progetti di svariate dimensioni, ha portato alla naturale conseguenza della creazione di un team dedicato.

Il portale di riferimento per la nuova area è raggiungibile a questo indirizzo: www.rexpondo.it

Dopo La Repubblica e Tom’s Hardware anche il quotidiano L’Arena parla di E-time

Anche sul quotidiano di Verona L’ Arena oggi si parla di E-time e del premio ricevuto dall’Istituto Tedesco Qualità e Finanza che ha inserito la nostra azienda nella classifica Campioni della Crescita 2018.

E-time Campione della Crescita 2018

E-time è stata inserita nella classifica realizzata dall’Istituto Tedesco Qualità e Finanza: Campioni della Crescita 2018

La classifica include le 300 aziende italiane che hanno registrato la crescita maggiore nel triennio 2013-2016. Una severa selezione che premia i leader della ripartenza italiana, tra cui anche E-time che ha registrato un incremento di fatturato pari al +29%.

Le aziende in classifica sono state a loro volta selezionate da una lista iniziale di oltre 10.000 aziende che si sono distinte per l’alto tasso di crescita su un totale di 7,8 milioni di aziende italiane censite.

Si tratta del secondo riconoscimento di prestigio per E-time, dopo quello ricevuto lo scorso anno dal Financial Times, con l’inserimento di E-time tra le FT 1000: Europe’s Fastest Growing Companies.

Un riconoscimento importante che premia i risultati raggiunti grazie al contributo del nostro team e dei nostri clienti.

Nasce 4hse la Startup specializzata in Sicurezza sul lavoro e lancia sul mercato l’omonimo HSE software disponibile in SaaS!

4hse – L’azienda

4hse nasce da un progetto parallelo portato avanti da E-time (che detiene il 70% dell’azienda), sviluppatosi poi a tal punto da coinvolgere diversi professionisti ed esperti in Salute e Sicurezza sul lavoro alcune dei quali presenti anche nell’assetto societario dell’azienda.

“La sicurezza nei luoghi di lavoro – spiega Emanuele Sandri (Co-fondatore 4hse) – è argomento di primaria importanza sia nelle organizzazioni medio piccole, sia nelle strutture di grandi dimensioni. Nasce quindi il bisogno di mettere RSPP, aziende e consulenti per la sicurezza sul lavoro nelle migliori condizioni per svolgere al meglio il proprio lavoro, fornendogli gli strumenti adeguati”.

Il software HSE on demand: SaaS e Cloud per una struttura snella

L’HSE manager al fine di migliorare le condizioni di sicurezza nei luoghi di lavoro, deve compiere un’attenta valutazione dei rischi che possono causare danni alla salute o minacciare la sicurezza dei lavoratori, prenderne nota per poi riportarli nel DVR – Documento di Valutazione dei rischi ai sensi del d.lgs 81/08.

è in risposta a queste esigenze che nasce 4HSE il software sicurezza sul lavoro disponibile in SaaS, che sfrutta i vantaggi del cloud ed è dotato di una banca dati già precaricata con diverse tipologie di lavoro, mansioni, attrezzature, impianti, macchinari e fattori di rischio ad essi associati.

4hse è un software SaaS (Software As a Service) che non richiede alcuna installazione ne costi di licenza e permette di predisporre e pianificare le attività da effettuare, stabilendo quando eseguirle e fissandone le scadenze. All’avvicinarsi delle scadenze un sistema di allarmi e notifiche ricorderà all’utente gli impegni imminenti.

Perchè la scelta di una tecnologia SaaS

Indubbiamente per i vantaggi e le potenzialità di questa tecnologia: il software 4HSE viene aggiornato periodicamente con nuove funzionalità per mettere l’utente nelle condizioni di gestire gli adempimenti di Salute e Sicurezza sul lavoro sempre al massimo delle possibilità. Caratteristica particolarmente utile in questo caso visto la rapidità con cui evolve la normativa della sicurezza sul lavoro e la tecnologia.

Il software SaaS per la sicurezza sul lavoro è disponibile in prova gratuita per 15 giorni, durante la quale è possibile utilizzarlo nel pieno delle sue funzioni con documenti e video tutorial di supporto. Ulteriori informazioni su: www.4hse.com

E-time tra le 1000 Europe’s Fastest Growing Companies!

Il 7 Aprile 2017 è stata resa nota la speciale classifica “FT 1000: Europe’s Fastest Growing Companies” pubblicata dal Financial times, in cui anche E-time è stata inclusa.

La classifica realizzata dallo stesso Financial Times in collaborazione con Statista, elenca le 1000 aziende europee che nel periodo di riferimento 2012-2015 hanno registrato la crescita di fatturato più rapida, selezionandole tra oltre 50.000 aziende di 31 paesi diversi.

La notizia dell’inclusione tra le Top 1000 ci ha fatto, ovviamente, enorme piacere ed è per noi motivo di orgoglio, anche perché si tratta di un risultato ottenuto in tempi in cui la situazione economica generale non è particolarmente favorevole alla crescita delle imprese.

Il trend di crescita registrato dalla nostra azienda nel triennio 2012-2015 è stato confermato anche dai risultati di bilancio 2016. Alla luce di questo, non ci resta che ringraziare i nostri clienti e il nostro team e continuare fiduciosi il nostro percorso, certi di aver imboccato la strada giusta.

OTRS Italia news: OTRS 6, le prime indiscrezioni

Manca poco ormai al rilascio ufficiale della versione 6 del ticketing software OTRS e sul blog ufficiale, anche se non ufficialmente confermate, trapelano già le prime novità che saranno incluse in OTRS 6.

Javascript

La maggior parte delle novità riguardano il lato Javascript e sono quindi di interesse per gli sviluppatori:

- Per facilitare le traduzioni in Javascript viene aggiunto un nuovo meccanismo in grado di estrarre le stringhe traducibili non solo dalle proprie librerie OTRS, ma anche da librerie di terze parti. Utilizzando la chiamata: Core.Language.Translate(“This is my text”);

Per ulteriori dettagli sulla funzione Core.Language si rimanda a (OTRS 6 API documentation) - Da sempre OTRS ha scelto la strada della separazione del layout dal contenuto. Nella nuova versione OTRS 6 si è deciso di seguire la stessa filosofia anche dal lato Javascript. (OTRS 6 Javascript template)

- Nell’ottica di riorganizzare e rendere più leggibile il codice sono state introdotte nuove librerie Javascript, spostando il codice dai file di modello (.tt). Con questo nuovo meccanismo che consente di inizializzare i moduli Javascript (nei file di modello), si ha ora una chiara separazione tra codice HTML e Javascript. (OTRS 6 no more Javascript in .tt files)

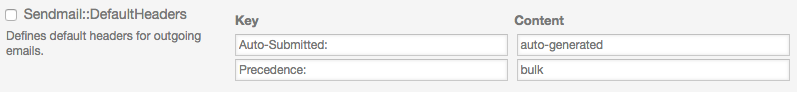

E-mail in uscita

L’ultima news invece, interessa gli Amministratori della piattaforma. È stata infatti aggiunta la possibilità di definire nelle configurazioni di sistema degli header per le email in uscita, che possono essere necessarie in alcune infrastrutture di rete. Tutte le email generate da OTRS, quindi, includeranno automaticamente queste intestazioni (es. possibilità di eliminare eventuali risposte automatiche da siti esterni). (OTRS 6 outgoing email).

E-time tra le 1000 Europe’s Fastest Growing Companies!

Il 7 Aprile 2017 è stata resa nota la speciale classifica “FT 1000: Europe’s Fastest Growing Companies” pubblicata dal Financial times, in cui anche E-time è stata inclusa.

La classifica realizzata dallo stesso Financial Times in collaborazione con Statista, elenca le 1000 aziende europee che nel periodo di riferimento 2012-2015 hanno registrato la crescita di fatturato più rapida, selezionandole tra oltre 50.000 aziende di 31 paesi diversi.

La notizia dell’inclusione tra le Top 1000 ci ha fatto, ovviamente, enorme piacere ed è per noi motivo di orgoglio, anche perché si tratta di un risultato ottenuto in tempi in cui la situazione economica generale non è particolarmente favorevole alla crescita delle imprese.

Il trend di crescita registrato dalla nostra azienda nel triennio 2012-2015 è stato confermato anche dai risultati di bilancio 2016. Alla luce di questo, non ci resta che ringraziare i nostri clienti e il nostro team e continuare fiduciosi il nostro percorso, certi di aver imboccato la strada giusta.

XML SEPA EDITOR: La soluzione ai problemi di conversione file in formato SEPA XML

In base a quanto stabilito dal Regolamento UE n. 260/2012 del 14 marzo 2012, il 1° febbraio 2016 è scaduto il termine per il passaggio al servizio paneuropeo SEPA DIRECT DEBIT (SDD), che ha sostituito il servizio nazionale di addebito diretto in conto corrente (RID) in uso per i prodotti a carattere finanziario o per addebiti ad importo prefissato. Non è più possibile, quindi inviare disposizioni di bonifico e di incasso diretto utilizzando i tracciati nazionali CBI e RID ma è obbligatorio uniformarsi allo standard XML ISO 20022 e adottare i tracciati SEPA.

SEPA è la sigla che identifica l’Area Unica dei Pagamenti in Euro (Single Euro Payments Area) ed ha l’obiettivo di creare un mercato integrato per i pagamenti in Euro sul territorio europeo, senza distinzione tra pagamenti nazionali e transfrontalieri. (Maggiori informazioni potete trovarle visitando l’apposita sezione sul portale www.bancaditalia.it)

Ancora oggi alcuni istituti finanziari hanno consentito, in deroga rispetto alla normativa, l’utilizzo del formato CBI IR-EF (RID), ma presto o tardi il supporto di tale formato di file non sarà più valido.

E-format: il convertitore di file in formato XML SEPA

Il tuo programma gestionale non supporta l’SDD o il costo della sua implementazione è troppo oneroso in termini economici o di realizzazione?

Sei un’azienda IT che vende o manutiene la generazione di flussi IR-EF e devi implementare la generazione di tracciati SEPA xml compliant in tempi brevi?

La risposta a queste domande è E-format la soluzione per la conversione di file XML SEPA, in grado di rispondere a queste problematiche attraverso la creazione di flussi XML conformi ai requisiti della normativa. Non ci sono limiti al numero di matrici realizzabili e al numero di trasformazioni che vengono definite dall’utente.

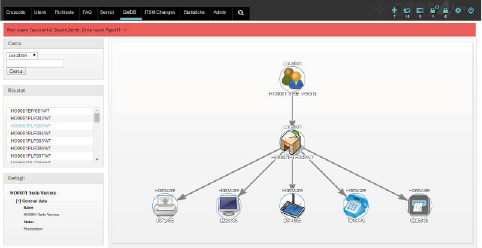

OTRS PLUGIN: GCMDB: Plugin per la visualizzazione grafica del CMDB

GCMDB (Graphic CMDB Viewer) è un’estensione OTRS sviluppata da E-time per una migliore visualizzazione grafica del CMDB ed un accesso più rapido alle informazioni in esso contenute ed è compatibile con le versioni: OTRS 3; OTRS 4; OTRS 5; OTRS 6.

GCMDB è un integrazione progettata per OTRS che migliora la visualizzazione grafica del CMDB, attraverso un grafo a nodi che mostra le diverse classi di Configuration Item (CI) scelte dall’utente.

A partire da un nodo selezionato è possibile espandere il grafo attraverso tre modalità:

- EXPAND TO: mostra i nodi in uscita dal nodo selezionato.

- EXPAND FROM: mostra i nodi in entrata dal nodo selezionato.

- EXPAND ALL: mostra i nodi collegati al nodo selezionato.

Vista e dettaglio di ricerca personalizzabili

Il grado di personalizzazione del plugin è massimo! L’utente può definire liberamente quali classi di Configuration Item (CI) visualizzare e il grado di dettaglio delle informazioni da mostrare, così come personalizzabile è anche lo stile grafico, forma e colori, del grafo.

Per la corretta visualizzazione e il posizionamento automatico dei nodi viene utilizzato un motore fisico che regolando spazi e distanze permette di evitare l’insorgere di spiacevoli inconvenienti, come la sovrapposizione dei nodi.

OTRS: il software IT Help desk Open source

E-time ormai da diversi anni ha scelto OTRS come software Help desk e IT service management per i propri clienti. Oltre a fornire consulenza e formazione, partendo dalla versione base liberamente scaricabile (OTRS è un sistema Open Source), realizziamo integrazioni personalizzate della piattaforma unitamente ad un servizio di assistenza e manutenzione. GCMDB è solo una delle diverse estensioni che abbiamo realizzato per i nostri clienti nel corso degli anni. Inoltre GCMDB è un plugin Otrs che può essere integrato anche con CMDB diversi.

Se sei interessato ad una prova gratuita del nostro plugin, contattaci!